在Web安全领域,SQL注入一直是最危险的安全漏洞之一。据OWASP统计,SQL注入常年位居Web应用安全威胁榜首。本文将深入剖析SQL注入的攻击原理、常见类型和防护策略,帮助开发者构建更加安全的应用系统。

什么是SQL注入

1. SQL注入的定义

SQL注入是一种代码注入技术,攻击者通过在应用程序的输入字段中插入恶意的SQL代码,使得应用程序执行非预期的数据库操作。这种攻击利用了应用程序对用户输入缺乏有效验证和过滤的漏洞。

SQL注入的核心问题在于:用户输入被当作SQL代码的一部分执行,而不是被当作纯粹的数据处理。这违反了”代码与数据分离”的基本安全原则。

// 存在SQL注入漏洞的代码示例

public User getUserById(String userId) {

String sql = "SELECT * FROM users WHERE id = " + userId;

return jdbcTemplate.queryForObject(sql, User.class);

}

// 当userId为 "1 OR 1=1" 时,实际执行的SQL为:

// SELECT * FROM users WHERE id = 1 OR 1=1

// 这将返回所有用户数据!

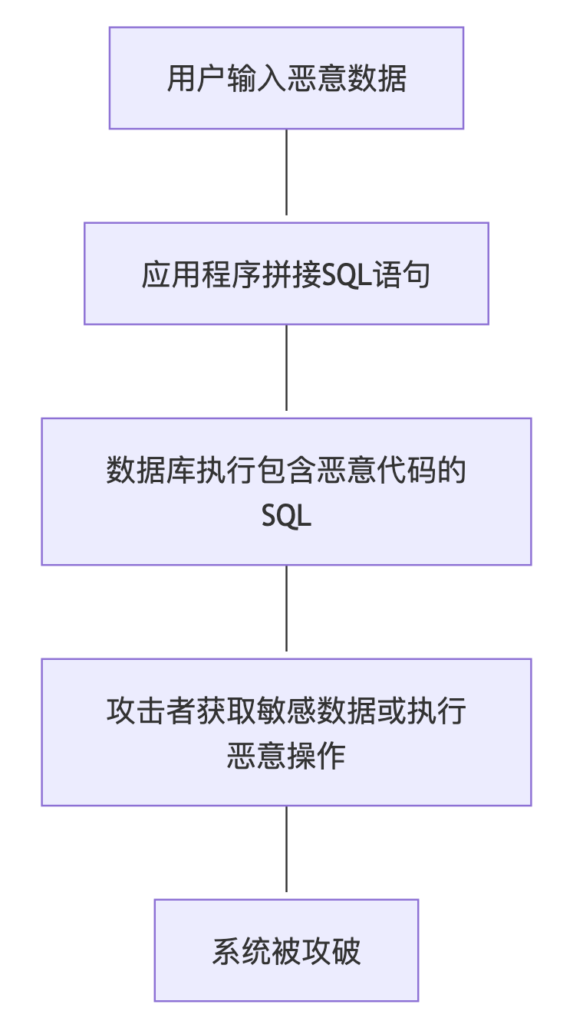

2. SQL注入的工作原理

SQL注入攻击的基本流程如下:

攻击者通过精心构造的输入,改变了SQL语句的原始逻辑,使数据库执行了非预期的操作。这种攻击不需要攻击者直接访问数据库,只需要通过Web应用程序的输入接口即可实现。

SQL注入的危害

1. 数据泄露

SQL注入最直接的危害是敏感数据泄露。攻击者可以通过注入恶意代码,绕过身份验证和访问控制,获取不应该被访问的数据。

// 登录绕过示例

public boolean login(String username, String password) {

String sql = "SELECT COUNT(*) FROM users WHERE username = '"

+ username + "' AND password = '" + password + "'";

int count = jdbcTemplate.queryForObject(sql, Integer.class);

return count > 0;

}

// 攻击输入:

// username: admin' --

// password: 任意值

// 实际执行的SQL:

// SELECT COUNT(*) FROM users WHERE username = 'admin' -- ' AND password = '任意值'

// 注释符 -- 使密码验证失效,攻击者成功绕过登录

2. 数据篡改

攻击者可以通过SQL注入修改、删除数据库中的数据,破坏数据完整性。

// 存在漏洞的更新操作

public void updateUserProfile(String userId, String email) {

String sql = "UPDATE users SET email = '" + email + "' WHERE id = " + userId;

jdbcTemplate.update(sql);

}

// 恶意输入:

// email: test@example.com'; UPDATE users SET role = 'admin' WHERE id = 1; --

// 实际执行的SQL:

// UPDATE users SET email = 'test@example.com'; UPDATE users SET role = 'admin' WHERE id = 1; -- ' WHERE id = 2

// 攻击者将用户ID为1的用户角色修改为管理员

3. 系统控制

在某些情况下,攻击者甚至可以通过SQL注入获得对服务器的控制权。

-- 通过存储过程执行系统命令(SQL Server示例)

'; EXEC xp_cmdshell 'net user hacker password123 /add'; --

-- 通过LOAD_FILE读取系统文件(MySQL示例)

' UNION SELECT LOAD_FILE('/etc/passwd') --

4. 拒绝服务攻击

攻击者可以通过注入资源密集型的SQL语句,导致数据库服务器过载,造成拒绝服务。

-- 导致数据库性能下降的注入 '; SELECT COUNT(*) FROM users a, users b, users c; --

SQL注入的常见类型

1. 经典SQL注入(Union-based)

这是最常见的SQL注入类型,攻击者使用UNION操作符来获取额外的数据。

// 存在漏洞的查询

public List<Product> searchProducts(String keyword) {

String sql = "SELECT id, name, price FROM products WHERE name LIKE '%" + keyword + "%'";

return jdbcTemplate.query(sql, new ProductRowMapper());

}

// 攻击输入:

// keyword: test' UNION SELECT id, username, password FROM users --

// 实际执行的SQL:

// SELECT id, name, price FROM products WHERE name LIKE '%test' UNION SELECT id, username, password FROM users --%'

// 攻击者获取了用户表的数据

2. 布尔盲注(Boolean-based Blind)

当应用程序不直接显示数据库错误或查询结果时,攻击者通过观察应用程序的不同响应来推断数据库信息。

// 只返回boolean结果的查询

public boolean userExists(String username) {

String sql = "SELECT COUNT(*) FROM users WHERE username = '" + username + "'";

int count = jdbcTemplate.queryForObject(sql, Integer.class);

return count > 0;

}

// 攻击者通过以下方式逐位猜测数据:

// username: admin' AND SUBSTRING((SELECT password FROM users WHERE username='admin'),1,1)='a' --

// 如果返回true,说明密码第一位是'a',否则尝试其他字符

3. 时间盲注(Time-based Blind)

攻击者通过注入延时函数,根据响应时间的差异来推断数据库信息。

// 攻击示例 // username: admin' AND IF(SUBSTRING((SELECT password FROM users WHERE username='admin'),1,1)='a', SLEEP(5), 0) -- // 如果密码第一位是'a',查询会延时5秒执行

4. 错误注入(Error-based)

攻击者通过触发数据库错误,从错误信息中获取敏感数据。

// 攻击输入可能导致的错误信息: // username: admin' AND (SELECT COUNT(*) FROM (SELECT 1 UNION SELECT 2 UNION SELECT 3)x GROUP BY CONCAT(0x3a,(SELECT username FROM users LIMIT 0,1),0x3a,FLOOR(RAND(0)*2))) -- // 错误信息可能包含:Duplicate entry ':admin:1' for key 'group_key'

5. 堆叠注入(Stacked Queries)

当数据库支持执行多条SQL语句时,攻击者可以通过分号分隔注入多条恶意SQL。

// 攻击输入: // userId: 1; DROP TABLE users; -- // 实际执行的SQL: // SELECT * FROM products WHERE user_id = 1; DROP TABLE users; -- // 第二条语句会删除整个用户表

四、SQL注入检测方法

1. 手工检测

开发者可以通过在输入字段中插入特殊字符来检测潜在的SQL注入漏洞。

# 常用的测试payload

' OR '1'='1

' OR '1'='1' --

' OR '1'='1' /*

') OR ('1'='1

') OR ('1'='1') --

1' OR '1'='1

1 OR 1=1

1' OR '1'='1' --

2. 自动化扫描工具

可以使用专业的安全扫描工具来检测SQL注入漏洞:

# SQLMap - 自动化SQL注入检测工具 sqlmap -u "http://example.com/search?keyword=test" --batch --dbs # Burp Suite - Web应用安全测试平台 # OWASP ZAP - 免费的Web应用安全扫描器

3. 代码审计

通过代码审计可以从根源上发现SQL注入漏洞:

// 危险的代码模式

public void dangerousMethod(String userInput) {

// 直接拼接用户输入

String sql = "SELECT * FROM table WHERE column = " + userInput;

// 使用字符串格式化

String sql2 = String.format("SELECT * FROM table WHERE column = '%s'", userInput);

// 未参数化的PreparedStatement

String sql3 = "SELECT * FROM table WHERE column = '" + userInput + "'";

PreparedStatement stmt = connection.prepareStatement(sql3);

}

SQL注入防护策略

1. 参数化查询(最重要)

参数化查询是防御SQL注入最有效的方法。它将SQL代码和数据完全分离,确保用户输入永远不会被当作SQL代码执行。

// 使用PreparedStatement的安全实现

public User getUserById(String userId) {

String sql = "SELECT * FROM users WHERE id = ?";

return jdbcTemplate.queryForObject(sql, new Object[]{userId}, new UserRowMapper());

}

// 使用MyBatis的参数化查询

@Select("SELECT * FROM users WHERE username = #{username} AND status = #{status}")

List<User> findUsers(@Param("username") String username, @Param("status") String status);

// 使用JPA的参数化查询

@Query("SELECT u FROM User u WHERE u.email = :email")

Optional<User> findByEmail(@Param("email") String email);

2. 输入验证和过滤

对所有用户输入进行严格的验证和过滤,确保输入符合预期格式。

@Component

public class InputValidator {

// 验证用户ID(只允许数字)

public boolean isValidUserId(String userId) {

return userId != null && userId.matches("^\\d+$");

}

// 验证邮箱格式

public boolean isValidEmail(String email) {

String emailRegex = "^[A-Za-z0-9+_.-]+@[A-Za-z0-9.-]+\\.[A-Za-z]{2,}$";

return email != null && email.matches(emailRegex);

}

// 过滤特殊字符

public String sanitizeInput(String input) {

if (input == null) return null;

// 移除危险字符

return input.replaceAll("[';\"\\-\\-/\\*]", "");

}

// 使用白名单验证

public boolean isValidOrderBy(String orderBy) {

Set<String> allowedColumns = Set.of("id", "name", "email", "created_at");

return allowedColumns.contains(orderBy.toLowerCase());

}

}

3. 使用存储过程

存储过程可以提供额外的安全层,但必须正确实现以避免动态SQL构建。

-- 安全的存储过程示例

DELIMITER //

CREATE PROCEDURE GetUserByCredentials(

IN p_username VARCHAR(50),

IN p_password VARCHAR(255)

)

BEGIN

SELECT id, username, email, role

FROM users

WHERE username = p_username

AND password = SHA2(p_password, 256)

AND status = 'active';

END //

DELIMITER ;

// Java中调用存储过程

public User authenticateUser(String username, String password) {

SimpleJdbcCall jdbcCall = new SimpleJdbcCall(jdbcTemplate)

.withProcedureName("GetUserByCredentials");

SqlParameterSource params = new MapSqlParameterSource()

.addValue("p_username", username)

.addValue("p_password", password);

Map<String, Object> result = jdbcCall.execute(params);

// 处理结果...

}

4. 最小权限原则

为数据库连接配置最小必要的权限,限制潜在攻击的影响范围。

-- 创建专用的应用数据库用户 CREATE USER 'app_user'@'localhost' IDENTIFIED BY 'strong_password'; -- 只授予必要的权限 GRANT SELECT, INSERT, UPDATE ON myapp.users TO 'app_user'@'localhost'; GRANT SELECT, INSERT, UPDATE ON myapp.orders TO 'app_user'@'localhost'; -- 不要授予DROP, ALTER, CREATE等危险权限 -- REVOKE ALL PRIVILEGES ON *.* FROM 'app_user'@'localhost';

5. 错误处理和日志记录

实现安全的错误处理机制,避免泄露敏感信息,同时记录安全事件。

@ControllerAdvice

public class SecurityExceptionHandler {

private static final Logger securityLogger = LoggerFactory.getLogger("SECURITY");

@ExceptionHandler(DataAccessException.class)

public ResponseEntity<ErrorResponse> handleDataAccessException(

DataAccessException ex, HttpServletRequest request) {

// 记录详细的安全日志

securityLogger.warn("Potential SQL injection attempt detected. " +

"IP: {}, URI: {}, User-Agent: {}, Error: {}",

getClientIP(request),

request.getRequestURI(),

request.getHeader("User-Agent"),

ex.getMessage());

// 返回通用错误信息(不泄露具体数据库错误)

ErrorResponse error = new ErrorResponse(

"INTERNAL_ERROR",

"An internal error occurred. Please try again later."

);

return ResponseEntity.status(HttpStatus.INTERNAL_SERVER_ERROR).body(error);

}

private String getClientIP(HttpServletRequest request) {

String xForwardedFor = request.getHeader("X-Forwarded-For");

if (xForwardedFor != null && !xForwardedFor.isEmpty()) {

return xForwardedFor.split(",")[0].trim();

}

return request.getRemoteAddr();

}

}

6. Web应用防火墙(WAF)

部署WAF可以在应用层面提供额外的保护。

# Nginx ModSecurity配置示例

location / {

# 启用ModSecurity

modsecurity on;

modsecurity_rules_file /etc/nginx/modsec/main.conf;

# 检测SQL注入模式

modsecurity_rules '

SecRule ARGS "@detectSQLi" \

"id:1001,\

phase:2,\

block,\

msg:\"SQL Injection Attack Detected\",\

logdata:\"Matched Data: %{MATCHED_VAR} found within %{MATCHED_VAR_NAME}\""

';

proxy_pass http://backend;

}

7. 使用ORM框架的安全特性

现代ORM框架提供了很好的SQL注入防护机制。

// Spring Data JPA的安全查询

public interface UserRepository extends JpaRepository<User, Long> {

// 使用方法名查询(自动参数化)

List<User> findByUsernameAndStatus(String username, UserStatus status);

// 使用@Query注解的参数化查询

@Query("SELECT u FROM User u WHERE u.email = :email AND u.active = true")

Optional<User> findActiveUserByEmail(@Param("email") String email);

// 使用Criteria API的动态查询

default List<User> findUsersByCriteria(String username, String email, UserStatus status) {

return findAll((root, query, criteriaBuilder) -> {

List<Predicate> predicates = new ArrayList<>();

if (username != null) {

predicates.add(criteriaBuilder.like(root.get("username"), "%" + username + "%"));

}

if (email != null) {

predicates.add(criteriaBuilder.equal(root.get("email"), email));

}

if (status != null) {

predicates.add(criteriaBuilder.equal(root.get("status"), status));

}

return criteriaBuilder.and(predicates.toArray(new Predicate[0]));

});

}

}

实际防护案例

案例1:用户登录系统安全加固

@Service

public class AuthenticationService {

private final UserRepository userRepository;

private final PasswordEncoder passwordEncoder;

private final InputValidator inputValidator;

private final SecurityEventLogger securityLogger;

public AuthenticationResult authenticate(LoginRequest request) {

try {

// 1. 输入验证

if (!inputValidator.isValidUsername(request.getUsername())) {

securityLogger.logInvalidInput("Invalid username format", request);

return AuthenticationResult.failed("Invalid credentials");

}

// 2. 使用参数化查询

Optional<User> userOpt = userRepository.findByUsername(request.getUsername());

if (userOpt.isEmpty()) {

securityLogger.logFailedLogin("User not found", request);

return AuthenticationResult.failed("Invalid credentials");

}

User user = userOpt.get();

// 3. 密码验证

if (!passwordEncoder.matches(request.getPassword(), user.getPassword())) {

securityLogger.logFailedLogin("Invalid password", request);

return AuthenticationResult.failed("Invalid credentials");

}

// 4. 检查账户状态

if (!user.isActive()) {

securityLogger.logFailedLogin("Account disabled", request);

return AuthenticationResult.failed("Account is disabled");

}

securityLogger.logSuccessfulLogin(user);

return AuthenticationResult.success(user);

} catch (Exception e) {

securityLogger.logException("Authentication error", e, request);

return AuthenticationResult.failed("Authentication failed");

}

}

}

案例2:动态查询的安全实现

@Service

public class ProductSearchService {

private final ProductRepository productRepository;

private final InputValidator inputValidator;

public List<Product> searchProducts(ProductSearchCriteria criteria) {

// 验证和清理输入

validateSearchCriteria(criteria);

// 使用Criteria API构建安全的动态查询

return productRepository.findAll((root, query, cb) -> {

List<Predicate> predicates = new ArrayList<>();

if (criteria.getName() != null) {

predicates.add(cb.like(cb.lower(root.get("name")),

"%" + criteria.getName().toLowerCase() + "%"));

}

if (criteria.getCategoryId() != null) {

predicates.add(cb.equal(root.get("category").get("id"),

criteria.getCategoryId()));

}

if (criteria.getMinPrice() != null) {

predicates.add(cb.greaterThanOrEqualTo(root.get("price"),

criteria.getMinPrice()));

}

if (criteria.getMaxPrice() != null) {

predicates.add(cb.lessThanOrEqualTo(root.get("price"),

criteria.getMaxPrice()));

}

// 排序验证

if (criteria.getSortBy() != null) {

if (inputValidator.isValidSortField(criteria.getSortBy())) {

if ("desc".equalsIgnoreCase(criteria.getSortOrder())) {

query.orderBy(cb.desc(root.get(criteria.getSortBy())));

} else {

query.orderBy(cb.asc(root.get(criteria.getSortBy())));

}

}

}

return cb.and(predicates.toArray(new Predicate[0]));

});

}

private void validateSearchCriteria(ProductSearchCriteria criteria) {

if (criteria.getName() != null) {

criteria.setName(inputValidator.sanitizeSearchTerm(criteria.getName()));

}

if (criteria.getCategoryId() != null && criteria.getCategoryId() <= 0) {

throw new IllegalArgumentException("Invalid category ID");

}

if (criteria.getMinPrice() != null && criteria.getMinPrice().compareTo(BigDecimal.ZERO) < 0) {

throw new IllegalArgumentException("Invalid minimum price");

}

if (criteria.getMaxPrice() != null && criteria.getMaxPrice().compareTo(BigDecimal.ZERO) < 0) {

throw new IllegalArgumentException("Invalid maximum price");

}

}

}

安全开发最佳实践

1. 代码审查清单

建立系统的代码审查流程,确保每个数据库操作都经过安全检查:

## SQL注入安全检查清单 ### 必须检查项 - [ ] 是否使用了参数化查询? - [ ] 是否对用户输入进行了验证? - [ ] 是否使用了白名单验证动态部分(如ORDER BY)? - [ ] 错误处理是否会泄露敏感信息? - [ ] 数据库用户权限是否最小化? ### 禁止使用项 - [ ] 直接字符串拼接构建SQL - [ ] 使用String.format()构建SQL - [ ] 动态构建存储过程调用 - [ ] 在错误信息中显示完整SQL语句 - [ ] 使用高权限数据库用户连接

2. 自动化安全测试

将SQL注入检测集成到CI/CD流程中:

# GitHub Actions示例

name: Security Scan

on: [push, pull_request]

jobs:

security-scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v2

- name: Run SAST Scan

uses: securecodewarrior/github-action-add-sarif@v1

with:

sarif-file: 'security-scan-results.sarif'

- name: SQL Injection Test

run: |

# 运行自动化SQL注入测试

python scripts/sql_injection_test.py

- name: Dependency Check

uses: dependency-check/Dependency-Check_Action@main

with:

project: 'my-project'

path: '.'

format: 'ALL'

3. 安全配置管理

@Configuration

@EnableConfigurationProperties(SecurityProperties.class)

public class DatabaseSecurityConfig {

@Bean

@Primary

public DataSource secureDataSource(SecurityProperties props) {

HikariConfig config = new HikariConfig();

config.setJdbcUrl(props.getDatabase().getUrl());

config.setUsername(props.getDatabase().getUsername());

config.setPassword(props.getDatabase().getPassword());

// 安全配置

config.addDataSourceProperty("useSSL", "true");

config.addDataSourceProperty("requireSSL", "true");

config.addDataSourceProperty("verifyServerCertificate", "true");

config.addDataSourceProperty("allowMultiQueries", "false");

config.addDataSourceProperty("autoReconnect", "false");

// 连接池安全配置

config.setMaximumPoolSize(20);

config.setMinimumIdle(5);

config.setConnectionTimeout(30000);

config.setLeakDetectionThreshold(60000);

return new HikariDataSource(config);

}

}

总结

SQL注入攻击虽然是一个已知多年的安全问题,但仍然是当今Web应用面临的最严重威胁之一。防护SQL注入需要从多个层面入手:

核心防护原则:

- 1. 参数化查询:这是最有效的防护措施,必须在所有数据库操作中使用

- 2. 输入验证:对所有用户输入进行严格的格式验证和内容过滤

- 3. 最小权限:数据库用户只应具备必要的最小权限

- 4. 错误处理:避免在错误信息中泄露敏感的数据库信息

- 5. 安全审计:定期进行代码审查和安全测试

开发实践建议:

- 1. 建立安全编码规范,要求所有开发人员遵循

- 2. 使用现代ORM框架的安全特性

- 3. 实施自动化安全测试和代码扫描

- 4. 部署Web应用防火墙作为额外防护层

- 5. 定期进行安全培训和漏洞评估

通过系统性的安全措施和持续的安全意识提升,我们可以有效防御SQL注入攻击,保护应用和数据的安全。记住,安全不是一蹴而就的,而是需要在整个软件开发生命周期中持续关注和改进的过程。